Zachary Stieber per The Epoch Times

La società che fornisce sistemi di voto in 28 stati, utilizza una società di tecnologia Internet che è stata violata.

Dominion Voting Systems, infatti, utilizza il software SolarWinds, secondo una pagina web di Dominion.

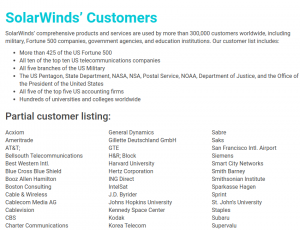

SolarWinds non elenca Dominion nel suo elenco parziale dei clienti, ma afferma che i suoi prodotti e servizi sono utilizzati da più di 300.000 clienti in tutto il mondo, comprese tutte e cinque le cinque filiali dell’esercito americano e più di 425 della Fortune 500 statunitense.

https://web.archive.org/web/20201213230906/https://www.solarwinds.com/company/customers [tenete presente questo backup del link originale, non presente nell’articolo tradotto….e scomparso alla velocità della luce!!!!]

La vulnerabilità del software SolarWinds ha permesso agli hacker di accedere al Dipartimento del Commercio degli Stati Uniti e, secondo quanto riferito, al Dipartimento del Tesoro.

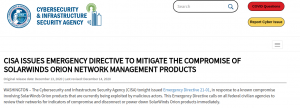

I prodotti SolarWinds Orion sono attualmente sfruttati da attori malintenzionati, ha dichiarato la Cybersecurity & Infrastructure Agency (CISA) del Dipartimento della Sicurezza Nazionale. La vulnerabilità consente a un aggressore di accedere ai sistemi di gestione del traffico di rete.

Secondo l’agenzia, l’unica misura di mitigazione attualmente disponibile è la disconnessione dei dispositivi colpiti.

SolarWinds ha raccomandato ai clienti di aggiornare la loro piattaforma Orion ad una versione recente. Se i clienti non sono in grado di effettuare l’aggiornamento immediatamente, sono stati invitati a disattivare l’accesso a Internet per la piattaforma e a limitare le porte e le connessioni solo a quanto necessario. Una patch è prevista per martedì.

Dominion non ha risposto a una richiesta di commento, né ha seguito le misure raccomandate dalla CISA o dalla SolarWinds.

Secondo FireEye, una società di sicurezza informatica, gli hacker hanno inserito codice dannoso in aggiornamenti di software obsoleto per il software della SolarWinds Orion. Il codice ha permesso a un aggressore di accedere a distanza ai sistemi della vittima.

Il malware è stato progettato in modo da non allertare la vittima dell’intrusione e gli aggressori hanno fatto di tutto per integrarsi nella normale attività.

Le violazioni risalgono alla primavera, secondo l’azienda, che è stata in contatto con SolarWinds, l’FBI ed altri partner chiave.

L’attività è stata indagata dall’FBI, ha detto l’azienda. Il bureau ha detto all’Epoch Times che non commenta le indagini in corso.

Dominion è stato sotto i riflettori nelle ultime settimane a causa della diffusione dei suoi sistemi e delle sue macchine negli Stati Uniti.

Testimoni si sono fatti avanti per affermare che i prodotti Dominion sono stati collegati a Internet durante le elezioni del 3 novembre, sollevando preoccupazioni sulla sicurezza.

Le macchine Dominion sono state utilizzate nella contea di Antrim, Michigan, dove i funzionari hanno inizialmente riferito che il candidato democratico alle presidenziali Joe Biden ha vinto, prima di affermare che in realtà il presidente Donald Trump ha vinto le elezioni.

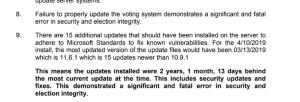

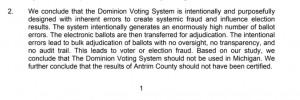

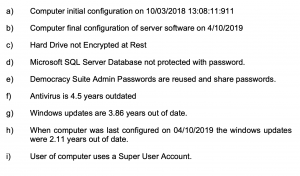

Il travaso di voti è stato di circa 6.000. I funzionari del Michigan e di Dominion hanno insistito sul fatto che ciò che è successo è dovuto a un errore umano, ma una verifica forense ha dimostrato che si trattava di un problema di software, come sostiene un avvocato che la scorsa settimana ha intentato una causa contro la contea.

Un giudice dovrebbe decidere se approvare o meno una mozione d’emergenza per chiedere l’autorizzazione a rendere pubblica la verifica, lunedì mattina [NDT…il rapporto è stato pubblicato nel pomeriggio del 14/12].

Link originale: https://www.zerohedge.com/technology/dominion-voting-systems-uses-firm-enabled-us-treasury-hack

BREVI NOTE….ORA CERCHIAMO DI CAPIRE SE C’E’ UN POSSIBILE SCHEMA:

- Solarwinds “Rules them all”

2. CISA, il giorno in cui il collegio elettorale “certifica” Biden (certifica tutti i reati e l’alto tradimento compiuti nell’interesse di potenze straniere), emana una direttiva di emergenza (la vulnerabilità si è verificata dalla primavera in poi…nessuna altra “agenzia” governativa sapeva nulla???). Ho letto un commento di un informatico che lavora per il governo USA, su twitter ha scritto “non capivamo perché ci facevano lavorare con software pieno di buchi e qualitativamente peggiore di altri sul mercato, adesso ha senso”.

3. Nello stesso giorno dei fatti di cui sopra, viene reso pubblico l’ esame forense eseguito in Michigan, in cui si afferma che le macchine Dominion sono progettate per rubare le elezioni e, peraltro, quelle utilizzate nella contea in questione sono prive di aggiornamenti di sicurezza critici

https://beta.documentcloud.org/documents/20423772-antrim-county-forensics-report

E come si verificano le frodi sulle Dominion?…con accesso da remoto reso possibile da altre vulnerabilità…è folle pensare che l’aver lasciato in essere la catena di vulnerabilità su Solarwinds e Dominion sia del tutto intenzionale? Stranamente, le pagine web che riportano le relazioni dominion/Solarwinds intanto sono scomparse !!!

4. TUTTI QUESTI INDIZI FANNO UNA PROVA? SI… SPECIE SE IL GIORNO PRIMA PROPRIO S. POWELL HA PARLATO DI ATTIVAZIONE DELL’ EXECUTIVE ORDER 13848 di settembre 2018 per il sequestro degli asset di chi interferisce con le elezioni USA

La sensazione è che qualcosa stia accadendo…perché è difficile ritenere che tutti i fatti descritti possano accedere in 24 h….. durante le quali è stata pubblicata anche la lista di 2 milioni di infiltrati del Partito Comunista Cinese in occidente !!!

…C’è altro? 😉

Traduzione e note di Pepito Sbazzeguti

*****

Le immagini, i tweet e i filmati pubblicati nel sito sono tratti da Internet per cui riteniamo, in buona fede, che siano di pubblico dominio e quindi immediatamente utilizzabili. In caso contrario, sarà sufficiente contattarci all’indirizzo info@mittdolcino.com perché vengano immediatamente rimossi. Le opinioni espresse negli articoli rappresentano la volontà e il pensiero degli autori, non necessariamente quelle del sito.